Software-Lieferketten absichern, Teil 1 Gefährdungslage und regulatorisches Rahmenwerk

Mit der Verbreitung von Software wächst die Bedeutung von robustem und nachvollziehbarem Code. Neue Compliance-Vorgaben sollen schlecht abgesicherten Software-Lieferketten Einhalt gebieten. Auf DevSecOps-Teams kommen zwangsläufig neue Aufgaben zu.

Moderne Softwareentwicklung stützt sich auf ein komplexes Geflecht aus Technologien, Produkten und Dienstleistungen, die von einer Vielzahl unabhängiger Anbieter stammen und dennoch tief ineinandergreifen müssen. Auf Grund dieser Verzahnung können sich Cyber-Attacken quer durch die Software-Lieferkette propagieren und bei den Endbenutzern der Software einen massiven Multiplikationseffekt ausüben.

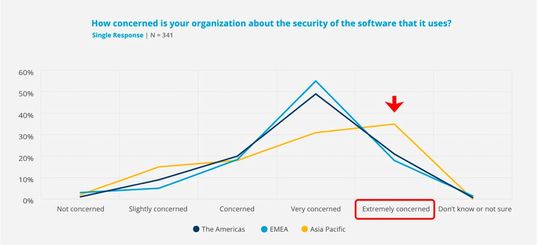

Laut der Studie „Software Bill of Materials and the readiness for cybersecurity“ der Linux Foundation sorgen sich 98 Prozent der Organisationen um die Sicherheit ihrer Software. Gut sieben von zehn (72%) zeigten sich sehr oder sogar extrem besorgt. Als Hauptgründe dafür nannten sie finanzielle Risiken (66%), Reputationsschäden (61%) und Gefahren rechtlicher Natur (53%).

Diese Beweggründe verdeutlichen die Notwendigkeit einer kohärenten Strategie zur Bewältigung der Software-Sicherheit, urteilen die Autoren der Studie. Sicherheit besitzt im Übrigen die oberste Priorität, wenn es darum geht, welche Software eine Organisation einsetzen wird. Die Einhaltung der Lizenzbestimmungen kommt interessanterweise erst an zweiter Stelle.

Jedes achte europäische Unternehmen, das Software entwickelt oder verwendet, fiel bereits einem Cyberangriff zum Opfer. Zwei von fünf europäischen Internetnutzern waren selbst auch schon von Sicherheitsproblemen betroffen. Der bevorzugte Angriffsvektor sind dabei Software-Lieferketten und deren Verwundbarkeiten.

Verwundbarkeiten der Software-Lieferkette

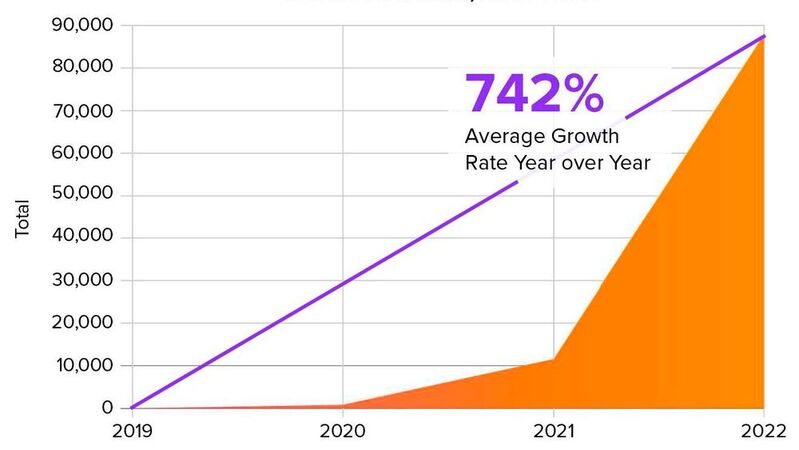

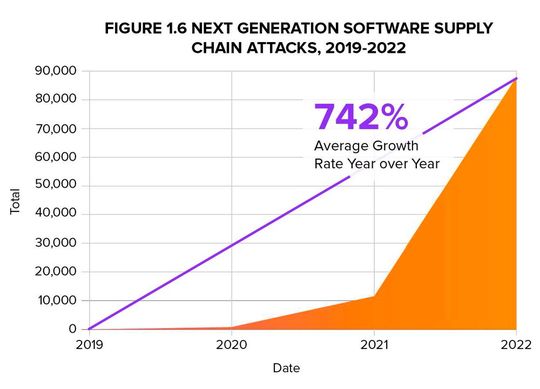

Supply-Chain-Attacken haben in den letzten paar Jahren an Umfang dramatisch zugenommen. Die Anzahl der dokumentierten Angriffe auf die Software-Lieferkette über bösartige Komponenten von Drittanbietern ist zwischen 2021 und 2022 um 633 Prozent gestiegen, berichtete Sonatype, Spezialist für die Verwaltung von Software-Lieferketten. Zwischen den Jahren 2019 und 2022 haben die Attacken um durchschnittlich 742 Prozent pro Jahr zugelegt.

Gleichzeitig haben die Fälle von transitiven Schwachstellen, die Softwarekomponenten von ihren Abhängigkeiten erben, beispiellose Ausmaße erreicht. Zwei Drittel aller Open-Source-Bibliotheken sollen demnach betroffen sein. Immer mehr Unternehmen, öffentliche Verwaltungen und Regierungen in Europa und weltweit beobachten die zunehmende Bedrohungslage mit Besorgnis.

Die EU-Cybersicherheitsbehörde ENISA nennt Verwundbarkeiten der Software-Lieferkette als die voraussichtlich größte Bedrohung der Cybersicherheit bis zum Jahre 2030. Die Organisation berichtete im Jahre 2022, dass Ransomware-Akteure ihre Angriffe größtenteils über die Software-Lieferkette ausübten. Besonders alarmierend sei demnach der Anstieg von Cyberattacken auf den öffentlichen Sektor, die inzwischen einen von fünf Attacken (24%) ausmachen dürfte.

Forschende führen das Problem auf eine stärkere Abhängigkeit der öffentlichen Hand von veralteten Legacy-Anwendungen zurück. Das Forschungsinstitut Gartner prognostiziert, dass bis zum Jahre 2025 rund 45 Prozent aller Organisationen eine Attacke über ihre Software-Lieferkette erlebt haben werden.

Anatomie einer Supply-Chain-Attacke

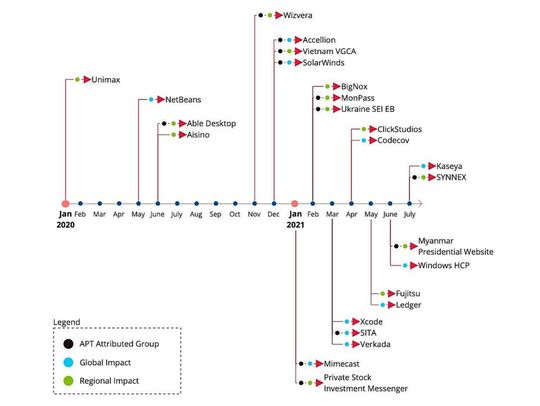

Eine der größten Attacken über die Software-Lieferkette ging in die IT-Geschichte unter dem Namen SolarWinds ein. Die Cybersicherheitsspezialistin FireEye hat im Dezember 2020 in der IT-Überwachungsplattform Orion von SolarWinds bösartigen Code aufgedeckt. Angreifern war es gelungen, in den Build-Server von SolarWinds einzudringen.

Alle Unternehmen, die sich auf das betroffene Produkt verließen und über den automatisierten Aktualisierungsmechanismus Updates bezogen, waren dadurch automatisch verwundbar. Mit Hilfe der persistenten Hintertür konnten die Angreifer auf Netzwerke, Systeme und Daten in allen diesen nachgelagerten Organisationen zugreifen, von Großkonzernen bis hin zu Regierungsbehörden.

Der Vorfall gilt bis heute als einer der dreistesten Cyberangriffe auf die Software-Lieferkette der IT-Geschichte. Aber er ist bei Weitem nicht der einzige: Im folgenden halben Jahr nach der SolarWinds-Attacke (zwischen Januar 2020 und Anfang Juli 2021) konnte die Europäische Agentur für Cybersicherheit ENISA noch 24 weitere Software-Supply-Chain-Angriffe mit regionaler oder globaler Reichweite ausmachen.

Einige dieser Attacken machten sich sogar bekannte Entwicklungswerkzeuge zu Nutze, darunter Apple Xcode und Apache NetBeans. Auch Microsofts Lieferkette blieb nicht verschont. Im Mai 2021 hat Snyk Sicherheitslücken in Marktplatz-Erweiterungen von Visual Studio Code entdeckt, die sich auf nachgelagerte Softwareprojekte von rund zwei Millionen Entwicklern hätten propagiert haben dürfen.

Seither sind die Regulierungsbehörden auf beiden Seiten des Atlantiks auf der Hut. Sie wollen dem Problem wie gewohnt mit strengen Vorschriften begegnen. Inzwischen fehlen allerdings weltweit 3,4 Millionen Cybersecurity-Fachkräfte. Die EMEA-Region (Europa, Naher Osten und Afrika) soll im laufenden Jahr 2023 einen Mangel an Experten im Bereich der Cybersicherheit in Höhe von über dreihunderttausend Stellen verzeichnet haben – ein Anstieg von fast 60 Prozent im Vergleich zum Vorjahr.

Die Lösung liegt auf der Hand: Software-Lieferketten absichern wird Pflicht. Auf Softwareentwickler kommen nicht zu unterschätzende neue Aufgaben zu.

Zur Debatte? Legislative Vorschläge der EU

Laufende Bemühungen der EU, die Wirtschaft auf mehr Cyber-Resilienz zu trimmen, beinhalten Gesetzesvorschläge mit Titeln wie Data Act, Cyber Resilience Act und Artificial Intelligence Act. Der heftig diskutierte Data-Act-Vorschlag der Europäischen Kommission vom 23. Februar 2022 will den Austausch von Industriedaten eines Unternehmens mit anderen Firmen und Behörden regeln.

Der Cyber Resilience Act der Europäischen Kommission zielt darauf ab, Verbraucher und Unternehmen vor Produkten mit „unzureichenden Sicherheitsfunktionen“ zu schützen, um ein besseres Niveau der Cybersicherheit zu gewährleisten. Obligatorische Cybersecurity-Anforderungen und Verpflichtungen für Hersteller sowie Importeure und Vertreiber von Produkten mit digitalen Elementen innerhalb der Europäischen Union gehören hier zum Programm.

In die Pflicht genommen werden dabei Hard- und Software sowie Remote-Dienste zur Datenverarbeitung, sofern ihr Fehlen das betreffende Produkt daran hindern würde, eine seiner Funktionen auszuführen. Jede im Produkt enthaltene Schwachstelle oder jeder Vorfall, der die Sicherheit beeinträchtigt, muss vom Hersteller an die Europäische Agentur für Cybersicherheit (ENISA) gemeldet werden.

Die sogenannten „kritischen Produkte“ – darunter Betriebssysteme, Firewalls oder Netzwerkschnittstellen – würden einem besonderen Compliance-Verfahren unterliegen. Die Sanktionen bei Verstoß werden von der betreffenden Verletzung abhängen. Die Rede ist hierbei von Geldsummen in Höhe von bis zu 15 Millionen Euro oder 2,5 Prozent des weltweiten Jahresumsatzes des betroffenen Unternehmens des vorherigen Geschäftsjahres – je nachdem, welcher Betrag höher ist.

In einem Trilogieverfahren haben sich Europaparlament, europäische Kommission und die Mitgliedstaaten bereits auf einen Kompromiss zum ursprünglichen Vorschlag geeinigt. Unternehmen haben fortan zwischen einem und zwei Jahren Zeit, sich an die neuen Anforderungen anzupassen. Entwickler von quelloffenem Code sind davon im Übrigen nicht ausgeschlossen, wenn auch deutlich weniger betroffen als ursprünglich befürchtet.

Der Vorschlag für die KI-Verordnung (a.k.a. Artificial Intelligence Act) zielt darauf ab, die Vermarktung und Verwendung von KI-Systemen in der EU zu regulieren. Die Verordnung nimmt alle Entwickler von KI-Systemen mit einer Reihe von strengen Richtlinien für Risikomanagement, Datenverwaltung, technische Dokumentation und Transparenz sowie Standards für Genauigkeit und Cybersicherheit in die Pflicht. Quelloffene KIs genießen hierbei keine Sonderbehandlung.

Bereits verpflichtend: neue „Cyber-Direktiven“

Die NIS 2-Richtlinie (EU 2022/2555 vom 14 Dezember 2022), die am 27.12.2022 im Amtsblatt L333 der Europäischen Union veröffentlicht wurde, soll die Netzwerk- und Informationssicherheit (NIS) in der EU stärken. Die NIS 2-Richtlinie erweitert derweil den Anwendungsbereich der ersten NIS-Richtlinie (EU 2016/1148) auf neue Sektoren und Dienstleistungen wie Online-Marktplätze, Cloud-Computing-Dienste und soziale Netzwerke.

Diese Richtlinie zielt darauf ab, den Schutz kritischer Infrastrukturen, darunter Energie- und Verkehrsnetzen, Gesundheitsdiensten und öffentlichen Verwaltungen, zu erhöhen und die Kooperation und den Informationsaustausch zwischen den Mitgliedstaaten zu verbessern. Für Unternehmen, die digitale Dienstleistungen anbieten, legt die NIS 2-Richtlinie verbindliche Sicherheitsanforderungen fest.

Diese Anforderungen betreffen die Sicherheit der IT-Systeme, den Schutz personenbezogener Daten, die Identifizierung und Bewertung von Sicherheitsrisiken, das Management von Sicherheitsvorfällen sowie die regelmäßige Überprüfung und Aktualisierung der Sicherheitsmaßnahmen. Zu den wichtigsten Maßnahmen der NIS 2-Richtlinie gehört die Verpflichtung zur Meldung schwerwiegender Sicherheitsvorfälle an nationale Behörden sowie die Stärkung der Rolle von Computer-Sicherheitsvorfällen (CERTs) und Computer-Notfallteams (CSIRTs).

Die NIS 2-Richtlinie muss von den EU-Mitgliedstaaten bis zum 28. Juni 2023 in nationales Recht umgesetzt werden. Unternehmen sollten sich zügig auf die Umsetzung dieser Anforderungen vorbereiten und ihre Software-Entwicklungsteams mit einbeziehen. Die DORA-Verordnung (EU 2022/2554, The Digital Operational Resilience Act) vom 14. Dezember 2022 nimmt Finanzinstitute in die Pflicht. Betroffen sind unter anderem Kredit- und Zahlungsinstitute, elektronische Geldinstitute und Krypto-Dienstleister sowie Drittanbieter von Informations- und Kommunikationstechnologie (IKT).

Insbesondere ist das Management von Finanzinstituten dafür verantwortlich, ICT-Risiken zu definieren, zu genehmigen und zu überwachen. Finanzinstitute müssen auch Anforderungen erfüllen, um bedeutende ICT-bezogene Vorfälle an die zuständigen Behörden zu melden. Darüber hinaus enthält DORA einige Anforderungen in Bezug auf die Vertragsvereinbarungen zwischen IKT-Drittanbietern und Finanzinstituten. DORA wurde im Amtsblatt der EU am 27. Dezember 2022 veröffentlicht und gilt ab dem 17. Januar 2025.

Die US-Regierung hat ihrerseits unter anderem eine Anordnung der Exekutive erlassen, um die Sicherheit der Softwarelieferkette von Regierungsinstitutionen zu verbessern (EO 14028 vom 12. Mai 2021). Das NIST (National Institute of Standards and Technology) hat die Aufgabe, bewährte Verfahren für das Risikomanagement der Softwarelieferkette festzuhalten, Leitlinien auszuarbeiten und Kriterien für zukünftige Standards festzulegen. Alle Softwarelieferanten werden fortan eben diesen Standards genügen müssen, um Softwareprodukte an die U.S.-Bundesregierung verkaufen zu können.

Initiativen der Industrie: OpenSSF

Vordenker der Softwareindustrie befassen sich mit der Problematik der Software-Lieferketten schon länger. Einige der führenden Technologieanbieter, Finanzdienstleister, Telekommunikationsbetreiber und Cybersecurity-Firmen haben sich im Rahmen der OpenSSF (Open Source Security Foundation), einer Cyber-Initiative der Linux Foundation, zusammengetan, um den Stier gemeinsam an den Hörnern zu packen.

Die OpenSSF Foundation entstand im Jahre 2019 unter der Obhut der Linux Foundation aus der Fusion der Core Infrastructure Initiative und der Open Source Security Coalition. Sie bringt Vordenker, Open-Source-Maintainer und Sicherheitsexperten verschiedener Marktakteure an einen Tisch mit dem Ziel, Verwundbarkeiten aus Open-Source-Software auszumerzen und die Sicherheit von Softwarelieferketten zu verbessern.

![Jamie Thomas, Vorsitzende des Vorstands der OpenSSF Foundation: „Es bedarf einer Gemeinschaftsmentalität, um zu erkennen, dass Sicherheit die Verantwortung eines jeden einzelnen Entwicklers und jeder einzelnen Entwicklerin darstellt und nicht bloß ein Problem [, das man einfach auf andere abwälzt].“ Jamie Thomas, Vorsitzende des Vorstands der OpenSSF Foundation: „Es bedarf einer Gemeinschaftsmentalität, um zu erkennen, dass Sicherheit die Verantwortung eines jeden einzelnen Entwicklers und jeder einzelnen Entwicklerin darstellt und nicht bloß ein Problem [, das man einfach auf andere abwälzt].“](https://cdn1.vogel.de/p0PBrr9LPmNzXAMWMuXIWq7H7pM=/fit-in/540x0/smart/p7i.vogel.de/wcms/67/a2/67a26c0b3d2842ada8f2f3a9331eff3e/0116984073.jpeg)

OpenSSF befasst sich mit der Entwicklung von Verbesserungen an Toolchains und bewährten Verfahren, mit der Forschung und Weiterbildung von Fachkräften und der Offenlegung von Schwachstellen in quelloffenem Code. Im Rahmen dieser branchenübergreifenden Anstrengung entstehen unter anderem diverse standardisierte Tools und Methoden zur Absicherung von Software-Lieferketten.

Fazit

Regulierungsbehörden wollen das Risikomanagement der Software-Lieferkette den Unternehmen ins Pflichtenheft der Compliance eintragen. Mit neuen Vorschriften will man die Sicherheit und Integrität von Softwareprodukten verbessern – und zwar direkt an der Quelle.

(ID:49949369)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/e1/c4/e1c4431ac5dfcafb19898bd5725a9f14/0117218868.jpeg)

:quality(80)/p7i.vogel.de/wcms/c1/ef/c1ef57469c8313b8d619072b1f5b3d5d/0117974880.jpeg)

:quality(80)/p7i.vogel.de/wcms/0e/e4/0ee4b6dbf2d232a6b8f745cb451eddd6/0117778844.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/78/7b785de3f46d515da98d7d2cdceaf096/0117605640.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/68/07/680732474677c5a28643837723c1fd6f/0117804372.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/04/5204001045d6084687e6d1e51b7f6165/0117560791.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/e9/afe9b9de753a728e78e7d87781679258/0116428271.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/d5/9fd50297852b420bfe284cfdb0d8b951/0117862443.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/db/9cdb5a28bedea470a6baaa13acbf895f/0117837156.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/6d/f76d249a97c8c0a91983ab137df5a078/0117977628.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/11/a8113a6079bb96bc882fc76fa42fd3cb/0117188398.jpeg)

:quality(80)/p7i.vogel.de/wcms/8b/27/8b27a2131b691c0b66f42578a5b2a4ab/0117928544.jpeg)

:quality(80)/p7i.vogel.de/wcms/49/dc/49dcc2742caf67b30a9c62e1487c02ec/0117894631.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:quality(80)/p7i.vogel.de/wcms/2a/34/2a346c058e51d5dd758220d742f89966/0117471588.jpeg)

:quality(80)/p7i.vogel.de/wcms/bf/e1/bfe17487d79d969c2f452c9816c56792/0113047688.jpeg)