Software-Partitionierung Der Separation-Kernel als Alternative zum Hypervisor

Anbieter zum Thema

Software-Partitionierung, d.h. die Ausführung von Anwendungen in voneinander getrennten Umgebungen, sorgt für Funktions- und Datensicherheit. Der Einsatz eines Hypervisors ist hier ein probates Mittel, aber nicht immer die beste und nie die einzige Lösung. Denn: Auch ein Hypervisor selbst kann Risiken bergen.

Ein Hypervisor ermöglicht die Ausführung mehrerer Betriebssysteme auf ein und derselben Hardwareplattform, wodurch die Hardwareleistung maximiert und gleichzeitig die Unabhängigkeit gewährleistet wird. Speziell wenn die Einhaltung spezifischer Sicherheitsstandards gefordert wird, beispielsweise gemäß ISO 26262 oder ISO 21434, kann der Einsatz eines Hypervisors auch Einschränkungen mit sich bringen.

Als Alternative hierzu bietet sich die Implementierung eines Separation-Kernels in einem Echtzeitbetriebssystem an. Dadurch wird die Trennung von Interessen innerhalb eines einzigen Betriebssystems ermöglicht und gleichzeitig die Trennung auf Anwendungsebene anstelle der Trennung auf Betriebssystemebene garantiert.

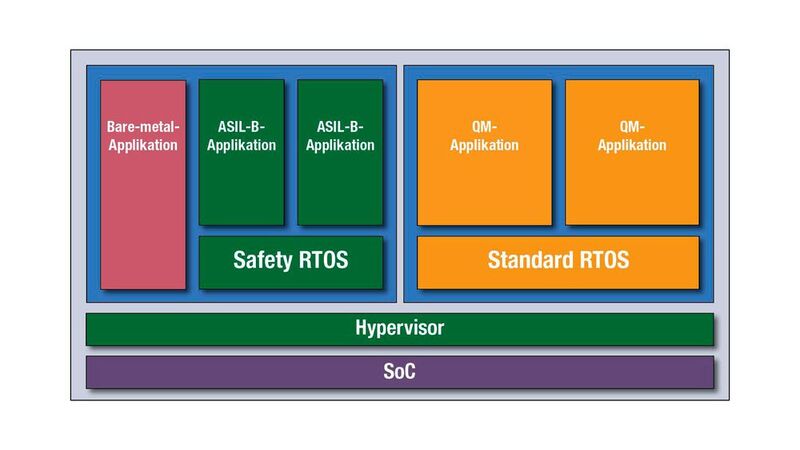

Kurz rekapituliert: Ein eingebetteter Hypervisor ist eine Software, die es mehreren Betriebssystemen ermöglicht, auf einem ressourcenbeschränkten Einzelprozessor eines Geräts zu laufen und die Ressourcen gemeinsam zu nutzen. Je nach Ausprägung kann ein Hypervisor dynamisch agieren, d.h. mit flexibler Anzahl von Rechenkernen und Speichernutzung, oder statisch, mit einer fixen Zahl von Rechenkernen und fester Speicherzuweisung. Peripheriegerätetreiber können dediziert sein oder von verschiedenen Betriebssystemen gemeinsam genutzt werden. Bild 1 zeigt eine Partitionierung mittels klassischer Hypervisor-Architektur.

Gleichzeitig ist aber die Einführung eines Hypervisors in eine Softwarearchitektur für die Partitionierung nicht unproblematisch, da sie die Komplexität erhöht. Der Hypervisor muss die Speichertrennung und den Speicherschutz sowie die Verteilung der verschiedenen Workloads planen und kontrollieren. Außerdem muss er die Berechtigungsstufen der virtualisierten Gastbetriebssysteme zusammen mit sich selbst verwalten und gleichzeitig den Zugriff auf die Hardwareressourcen ausbalancieren.

So wird dem System Code hinzugefügt, der auf der höchsten Privilegierungsstufe der Hardware läuft. Die Implementierung eines Hypervisors muss deshalb v.a. Dingen sicher sein, da sonst der zugrunde liegende Gedanke, mittels eines Hypervisors die Systemsicherheit zu erhöhen, ad absurdum geführt werden würde. Das Hinzufügen eines komplexen Hypervisors (sprich: eines auf einer großen Codebasis basierenden Hypervisors) in den empfindlichsten Teil des Systems birgt daher ein hohes Risiko, gleichzeitig neue Sicherheitslücken zu integrieren. Als Beispiel sei hier der weit verbreitete Open-Source-Hypervisor Xen aufgeführt, der laut National Vulnerability Database aufgelisteten mehrere hundert bekannte Schwachstellen besitzt.

Saubere Trennung – ohne Hypervisor

Eine Alternative stellt der sogenannte Software-Separation-Kernel dar. Er sorgt dafür, dass jede Anwendungsdomäne wie ein separater, isolierter Rechner erscheint, der den Informationsfluss nur über bekannte externe Kommunikationsleitungen zulässt. Dieser Kernel bietet ein hohes Maß an Sicherheit, indem er isolierte Domänen oder Partitionen auf einem einzigen physischen System schafft. Partitionen werden strikt voneinander getrennt und so wird verhindert, dass Software in einer Partition die Software in einer anderen beeinträchtigt. So wird das Gesamtsystem vor bösartiger Software und unbefugtem Zugriff geschützt.

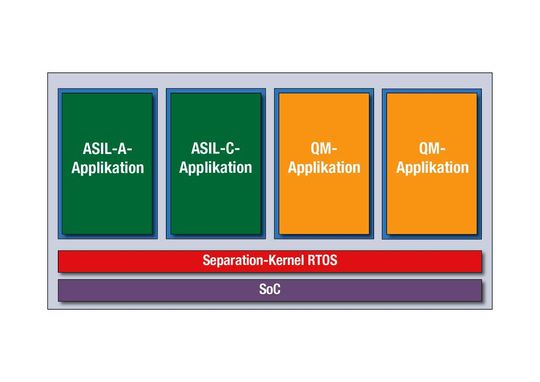

Auf der Grundlage einer Mikrokernel-Architektur bietet der Separationskernel nur minimale Dienste und stützt sich für zusätzliche Funktionen auf separate Dienste. Dieser Ansatz reduziert die Angriffsfläche des Kernels und erhöht seine Widerstandsfähigkeit gegen Kompromittierung. Einige Separation-Kernel, wie etwa der L4-Mikrokernel, wurden bereits einer formalen Überprüfung unterzogen, um den korrekten Betrieb zu garantieren. Es gibt auch kommerziell erhältliche Separation-Kernels, wie z.B. das INTEGRITY Echtzeitbetriebssystem von Green Hills Software. Bild 2 zeigt die Partitionierung auf Anwendungsebene in einer Echtzeit-Betriebssystemumgebung mit Separation-Kernel.

Anzahl der Kontextwechsel beachten

Greifen mehrere Betriebssysteme auf dieselben Ressourcen zu, kann es bei einigen Implementierungen zu Leistungsproblemen kommen. Ein Typ-1-Hypervisor benötigt beispielsweise zwei Kontextwechsel, um eine kritische Aufgabe nach Auftreten eines Interrupts auszuführen. Der erste Interrupt wird an den Hypervisor weitergeleitet, verarbeitet und zur Task-Planung an das Gastbetriebssystem weitergeleitet. Eine Lösung auf Basis eines Separation-Kernels würde hingegen lediglich einen Interrupt für die Planung eines kritischen Tasks benötigen. Obwohl dies implementierungsspezifisch ist, ist die Virtualisierung in Bezug auf die Leistung nicht immer kostenlos, insbesondere bei kritischen Aufgaben oder beim Zugriff auf gemeinsam genutzte Ressourcen. Deshalb muss in die Designüberlegungen für spezifische Anwendungsfälle in eingebetteten Systemen auch die jeweilige Performanz von Separation-Kernel und/oder Hypervisor mit einfließen.

In der Praxis zeigen sich mehrere Gründe, weshalb eine Software-Partitionierung bzw. eine saubere und sichere Trennung von Softwarebereichen angeraten ist. Der häufigste Grund ist die Sicherheit bzw. der geschützte Zugriff auf Hardwareressourcen. So ermöglicht die Isolierung bestimmter Funktionen innerhalb mehrerer Instanzen desselben Betriebssystems einen sicheren Zugriff auf bestimmte Ressourcen.

Zudem kann es in vielen Systemen ratsam sein, bereits bestehenden Code („Legacy code“) wiederzuverwenden. Mehrere – auch verschiedene – Betriebssysteme können so Funktionen nutzen, ohne dass eine Neuarchitektur oder Neuimplementierung erforderlich ist. Darüber hinaus wird so der Einsatz mehrerer Betriebssysteme ermöglicht, um Sicherheitsstandards zu erfüllen, die eine Trennung der Anwendungen erfordern, da diese unterschiedliche Kritikalitätsstufen erreichen müssen.

Um diese Anforderungen zu erfüllen, wird häufig eine Hypervisor-Lösung in Betracht gezogen. Allerdings: Auch ein Separation-Kernel kann diese Anforderungen erfüllen, ohne auf Virtualisierung zurückgreifen zu müssen.

Einsatz eines Separation-Kernel

Wenn die Zugriffskontrollmethoden des zugrundeliegenden Betriebssystems sicher genug sind, kann ein geschützter Ressourcenzugriff auf der Anwendungsebene erreicht werden. Die Untersuchung alternativer Separation-Kernel-Betriebssysteme anstelle der Virtualisierung kann helfen, potenzielle Fallstricke zu vermeiden. Solche Implementierungen verwenden in der Regel obligatorische Zugriffskontrollrichtlinien, um dies zu erreichen, und können Betriebssystemmechanismen für die sichere gemeinsame Nutzung solcher Ressourcen nutzen, z.B. dedizierte Peripheriezugriffe.

Bestimmte Software, z.B. Bibliotheken von Drittanbietern, kann nicht ohne Weiteres sicher gemacht werden. In solchen Fällen muss die Software partitioniert werden, um Interferenzen mit den Sicherheitsanforderungen des restlichen Systems zu vermeiden. Anstatt mittels Virtualisierung unnötige Komplexität einzubauen, kann es effizienter sein, den Code selektiv zu ändern und mit Drittanbietern zusammenzuarbeiten, v.a. wenn ein Separation-Kernel spezifische Portabilitätsebenen bietet. Zugegebenermaßen erfordert die Anwendung eines Separation-Kernel hier mehr Aufwand, was aber hinsichtlich des Bemühens, ein sicheres System zu schaffen, vertretbar ist.

Wird man angehalten, spezifische Sicherheitsstandards einzuhalten, ist oft eine Separierung erforderlich, um Interferenzen zu vermeiden. Anstatt eine vollständige Virtualisierungsschicht einzuführen, kann eine weitere Trennungsschicht ausreichen, welche allerdings die Ziele des Sicherheitsstandards erfüllen muss. Die Verwendung einer kleineren, vertrauenswürdigen Basis für Funktions- und Datensicherheit steht im Einklang mit den Anforderungen der funktionalen Sicherheit. Der INTEGRITY RTOS-Separation-Kernel von Green Hills Software wird beispielsweise in verschiedenen Bereichen wie der Automobil-, Industrie- und Avionikbranche eingesetzt und bietet mehrere Sicherheitsschichten.

Kein Virtualisierungszwang

Die obigen Anwendungsfälle zeigen, dass Separierung auch ohne Virtualisierung möglich ist, wenn die Softwarearchitektur neu gedacht wird. Ein Separation-Kernel ist in der Lage, Anwendungen mit gemischten Kritikalitätsanforderungen zu hosten, ohne dass ein Hypervisor erforderlich ist. Anwendungskompatibilitätsschichten wie POSIX, TCP/IP-Sockets und Standard-Dateisystem-Interaktionen werden durch offene Schnittstellen erreicht. Der Separation-Kernel folgt einer Mikrokernel-Architektur und erweitert diese durch die Isolierung von Funktionen, die Implementierung einer obligatorischen Gerätezugriffskontrolle und die Bereitstellung einer Grundlage für eine alternative Softwarearchitektur. Dieser Ansatz führt zu einem weniger komplexen Design mit einer kleineren Codebasis, was es einfacher macht, die Sicherheit des Gesamtsystems zu gewährleisten. Der Einsatz eines Separation-Kernels erzwingt eine statische Architekturentwurfsphase, was wiederum ein elementarer Bestandteil der „Best Practices“ für die Entwicklung von Sicherheitssystemen darstellt.

Um sichere Systeme zu erreichen, müssen Software-Ingenieure eine Denkweise annehmen, die sich auf die Architektur von Funktionen mit Blick auf die Separierung konzentriert. Klare und geschützte Schnittstellen zwischen Anwendungen und Diensten sind von elementarer Bedeutung, und es ist wichtig zu erkennen, dass ein Dienst, im Kontext eines Separation-Kernel, eine separate Anwendung sein kann.

Fazit

In eingebetteten Systemen kann sowohl ein Hypervisor als auch ein Separation-Kernel helfen, die Anforderungen an die Sicherheit zu erfüllen. Der Ansatz, einen Hypervisor als Default-Technologie zu nutzen, sollte jedoch infrage gestellt werden. Ein Separation-Kernel, mit einer kleineren vertrauenswürdigen Datenverarbeitungsbasis und der gleichen bereitgestellten Funktionalität, ist aus der Sicherheitsperspektive oft die bessere Wahl. Ist erhöhte Sicherheit wichtiger als die Wiederverwendung von Software, empfiehlt es sich, Legacy- oder De-facto-Betriebssysteme durch sicherere Separation-Kernels und entsprechende Anpassungsschichten zu ersetzen.

Der Autor

Marcus Nissemark ist Field Applications Engineer bei Green Hills Software und leitet das EMEA FAE-Team. Bevor er 2014 zu Green Hills in Schweden kam, arbeitete Marcus Nissemark seit 1999 als Softwarearchitekt und Entwickler von Embedded-Produkten. Zu diesen Produkten gehörten Steuerungen und Anzeigecomputer für Nutzfahrzeuge, medizinische und militärische Geräte. Seine Erfahrung umfasst mehrere Betriebssysteme, die Entwicklung von Gerätetreibern sowie die Herausforderungen des Prozess- und Produktmanagements in der Softwareentwicklung.

Dieser Beitrag stammt ursprünglich von unserem Partnerportal Embedded-Software-Engineering.de. (Chefredakteurin: mbf)

(ID:49976608)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/e1/c4/e1c4431ac5dfcafb19898bd5725a9f14/0117218868.jpeg)

:quality(80)/p7i.vogel.de/wcms/c1/ef/c1ef57469c8313b8d619072b1f5b3d5d/0117974880.jpeg)

:quality(80)/p7i.vogel.de/wcms/0e/e4/0ee4b6dbf2d232a6b8f745cb451eddd6/0117778844.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/68/07/680732474677c5a28643837723c1fd6f/0117804372.jpeg)

:quality(80)/p7i.vogel.de/wcms/fc/45/fc456bcbbe62b98f668c2b870cd05568/0117785924.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/04/5204001045d6084687e6d1e51b7f6165/0117560791.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/e9/afe9b9de753a728e78e7d87781679258/0116428271.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/9f/d5/9fd50297852b420bfe284cfdb0d8b951/0117862443.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/db/9cdb5a28bedea470a6baaa13acbf895f/0117837156.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/6d/f76d249a97c8c0a91983ab137df5a078/0117977628.jpeg)

:quality(80)/p7i.vogel.de/wcms/a8/11/a8113a6079bb96bc882fc76fa42fd3cb/0117188398.jpeg)

:quality(80)/p7i.vogel.de/wcms/49/dc/49dcc2742caf67b30a9c62e1487c02ec/0117894631.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:quality(80)/p7i.vogel.de/wcms/47/6b/476b204f7de7f18a7764c115cef52ba7/0116637868.jpeg)

:quality(80)/p7i.vogel.de/wcms/13/d3/13d37d2a255166d3b801341d81ff0cff/0111621162.jpeg)