Infrastruktur in Amazon Web Services Konfigurationsanalyse von AWS-Ressourcen

„Wir würden gerne die Konfiguration unserer AWS Ressourcen aufzeichnen und überprüfen. Welche Empfehlungen und Services existieren für das Anlegen einer Konfigurationshistorie?“

Anbieter zum Thema

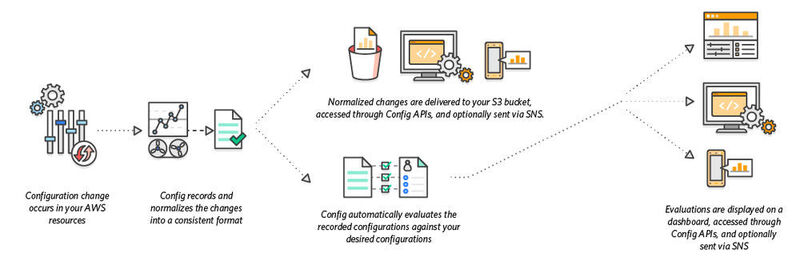

Die Konfiguration von AWS-Infrastruktur lässt sich sehr einfach mit Hilfe von AWS Config analysieren, prüfen und beurteilen. Dieser Service überwacht dabei kontinuierlich die Konfiguration von AWS-Ressourcen und speichert diese.

Ein weiterer wichtiger Aspekt besteht darin, dass AWS Config es erlaubt, die Evaluierung der gespeicherten Konfigurationen zu automatisieren. So ist es möglich, Konfigurationsänderungen bzw. Drifts schnell zu erkennen, die Historie der Konfigurationen beurteilen zu können und die Compliance des Gesamtsystems auf Basis interner Richtlinien zu ermitteln. Wenn erkannt wurde, dass sich der Zustand einer Konfiguration geändert hat, kann über Amazon Simple Notification Service (SNS) eine Benachrichtigung versendet werden.

AWS Config unterstützt darüber hinaus auch die Datenaggregation von mehreren AWS-Accounts in unterschiedlichen Regionen. Somit kann sehr einfach eine Compliance-Prüfung auf Ebene des Gesamtunternehmens für AWS-Ressourcen durchgeführt werden.

Integration in andere AWS-Dienste

Andere Amazon Web Services wie beispielsweise CloudTrail und Systems Manager erlauben eine Integration mit AWS Config. CloudTrail bietet die Möglichkeit, Konfigurationsänderungen mit bestimmten Ereignissen im AWS-Account zu korrelieren. Für die weitere Analyse der Konfigurationsänderung können AWS-CloudTrail-Logdateien verwendet werden, um weitere Informationen wie den Zeitpunkt, die IP-Adresse und den Urheber einer Änderung zu erhalten.

Ein zusätzlicher interessanter Aspekt ist die Integration in AWS Systems Manager, was es erlaubt, Konfigurationsänderungen der Software auf EC2-Instanzen zu sichern. Dies ermöglicht ein höheres Maß an Visibilität in der Betriebssystem-Konfiguration. Besonders interessant ist die aufgezeichnete Historie der Konfigurationsänderungen, die beispielsweise mit Performance-Anomalien korreliert werden kann.

Dynamische Prüfung der Compliance

In einem hochdynamischen Umfeld kann es hin und wieder schwierig sein, die internen Compliance-Richtlinien einzuhalten, ohne dass eine große Menge Bürokratie notwendig ist. AWS Config bietet ein sehr flexibles und mächtiges Regelsystem, das es erlaubt, Regeln von Amazon Web Services, AWS-Partnern und selbst implementierte Regeln zu integrieren.

Das GitHub-Repository von AWS Labs enthält Beispiele, wie typische AWS Config Rule-Implementierungen aufgebaut werden können. Um eine eigene Konfigurationsregel zu erzeugen, muss eine AWS-Lambda-Funktion implementiert werden. Die Lambda-Funktion wird vom Config-Service aufgerufen, evaluiert die übergebenen Konfigurationsdaten und gibt einen entsprechenden Wert zurück.

In der AWS Lambda-Konsole befinden sich zwei Vorlagen („blueprints“), die für die Entwicklung eigener Regeln genutzt werden können:

- config-rule-change-triggered: wird aufgerufen bei einer Änderung der Konfiguration

- config-rule-periodic: wird zyklisch aufgerufen, die Frequenz ist frei wählbar (beispielsweise alle 24 Stunden)

In diesen Vorlagen muss lediglich eigene Logik zur Prüfung implementiert werden, der für die Funktionalität notwendige Boilerplate-Code ist bereits implementiert.

* Sascha Möllering arbeitet als Solutions Architect bei der Amazon Web Services Germany GmbH.

(ID:45255827)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/80/dc/80dc01258b6dda1e7b216323d5796051/0118518397.jpeg)

:quality(80)/p7i.vogel.de/wcms/b5/92/b592b98f6fa8f4d5393e7d1f26a9b1ab/0117932513.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/88/af88b8b06a9613b86559b6999ef4ed8a/0118097195.jpeg)

:quality(80)/p7i.vogel.de/wcms/8e/b3/8eb34e2abe20465041e396063e8d39b5/0118088468.jpeg)

:quality(80)/p7i.vogel.de/wcms/d8/59/d859a4bcea4e775772b78767789646e7/0117717484.jpeg)

:quality(80)/p7i.vogel.de/wcms/4a/3d/4a3d398f19b8fa2044a3a9f0081e46f2/0118416942.jpeg)

:quality(80)/p7i.vogel.de/wcms/99/39/9939f3b5fdaae42f3bf4ac2465270f2a/0117791750.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/9d/f19deb033fc3094112887ccba347e548/0118171860.jpeg)

:quality(80)/p7i.vogel.de/wcms/65/3b/653bccb0f4511868163e35e79ef17efe/0118315737.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/dd/97ddc917ccc52db20fcb3cbdebe916f1/0118360337.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/f1/bdf1217cc5885d60e2eac54ad9a69e26/0117073864.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/5b/85/5b853b09ae4f974cb97b58e5cb8e759b/0118249571.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/118100/118185/65.jpg)

:fill(fff,0)/p7i.vogel.de/companies/65/68/656863dbcf3d9/logo-devops-windhoff-group.png)

:quality(80)/p7i.vogel.de/wcms/bd/21/bd21a89054c70fd45ac875529581bbc9/0114989709.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/fe/a9fec7f9357565b2162ddb6389b32dc5/0116134867.jpeg)