Sicherheit und Stabilität von Deployments erhöhen Immutable Docker Image Tags unter AWS

Anbieter zum Thema

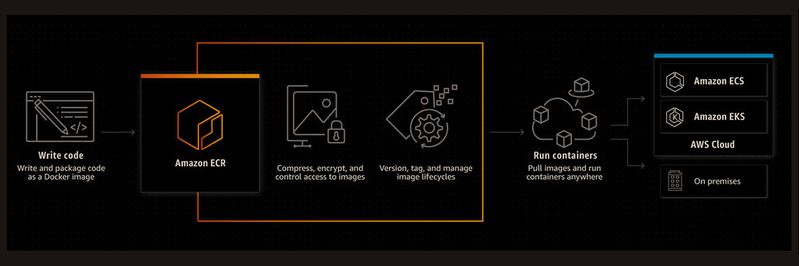

Für die Stabilität und Sicherheit von Container-Anwendungen spielen Versionierung und Tagging eine übergeordnete Rolle. Mit Immutable Tags umgeht die Amazon Elastic Container Registry entsprechende Deployment-Probleme.

Die Container-Technologie ist aus der IT-Welt nicht mehr wegzudenken und hat sich als Technologiestandard etabliert. Mit AWS bringen Entwickler ihre Container-Anwendungen schnell in die Produktion. Die richtige Versionierung und das Tagging der Docker-Images ist dabei für die Sicherheit und Stabilität der Deployments unerlässlich.

Werden die Image-Tags überschrieben, beispielsweise durch Code-Änderungen in einer CI/CD-Pipeline, ist unklar, was in die Produktion ausgerollt wurde. Dies wiederum gefährdet die Stabilität und die Sicherheit der Anwendung.

Die Immutable Tags der Amazon Elastic Container Registry (ECR) verhindern derartige Probleme. ECR ist eine vollständig verwaltete Container-Registry, mit der die Entwickler ihre Container-Images speichern, verwalten und nutzen können. Dadurch werden die Best-Practices eines sicheren Rollout-Prozesses automatisiert.

Warum Image-Tags zu Problemen führen

Docker-Images werden in einem Docker-Repository verwaltet und lassen sich taggen. Die Tags werden häufig zur Versionierung (myapp:v3.1.4) eingesetzt. Weitere Anwendungsfälle sind beispielsweise die Zielarchitektur, für die die Images geeignet sind (myapp:3.1.4-amd64) oder auch die Basis-Images (myapp:3.1.4-alpine).

Die Alpine-Images sind mit wenigen Megabytes besonders schlank und die Container können dadurch in einem Cluster schnell skaliert werden. Das bekannteste aller Tags ist sicherlich „latest“: Dieses Tag wird von Docker automatisch verwendet und referenziert immer das zuletzt erstellte Image.

Der Vorteil ist, dass die neueste Version damit problemlos abgerufen wird. Doch da dieses Tag ganz leicht überschrieben werden kann, ist nie klar, welche Version der Anwendung im Image ist.

Das Tag kann mit oder ohne Absicht überschrieben werden, was die Stabilität und Sicherheit der Software gefährden kann. Dieses Problem lässt sich zuverlässig mit einer geeigneten Technologie lösen, in dem die Best-Practice automatisiert wird und die Entwickler die nötigen Leitplanken bekommen.

AWS ECR

In der Amazon Elastic Container Registry können mehrere Repositories konfiguriert werden, beispielsweise ein Repository pro Team oder pro Anwendung. Mit dem „Immutable Tags“-Feature können die Tags der Docker-Images in einem ECR Repository nicht überschrieben werden.

Die Funktion lässt sich sowohl auf neue als auch existierende Repositories anwenden und kann nach Belieben umgestellt werden, zum Beispiel während eines Deployment-Zeitfensters. Hier ein Beispiel, wie ein Repository mit AWS CLI erstellt wird:

aws ecr create-repository --repository-name name --image-tag-mutability IMMUTABLE --region eu-central-1Folgendermaßen wird ein bestehendes Repository konfiguriert:

aws ecr put-image-tag-mutability --repository-name name --image-tag-mutability IMMUTABLE --region eu-central-1Haben wir das Repository auf Immutable umgestellt und versuchen danach, ein Image-Tag zu überschreiben, erhalten wir den Fehler „ImageTagAlreadyExistsException“:

The image tag latest already exists in the xxx repository and cannot be overwritten because repository is immutable.Die Vorteile der Immutable Tags sind erhöhte Sicherheit, Transparenz und Stabilität. Da die Tags nicht überschrieben werden können, kann ein Angreifer ein Docker-Image unter demselben Tag nicht überschreiben. Jede Code-Änderung muss durch ein neues Image-Tag deployed werden.

Gleichzeitig können auch Entwickler nicht unbeabsichtigt Software-Änderungen in die Produktion bringen. Die Praxis ist an sich ist nicht neu, öffentliche Repositories für Software-Pakete wie npm.org, pypi.org und andere besitzen diese Funktion standardmäßig.

Um dieses Feature nutzen zu können, muss der Release-Prozess gegebenenfalls individuell angepasst werden. Jedes Deployment-Artefakt wird mit einem Immutable-Tag eindeutig, beispielsweise durch einen Hash-Wert. Die CI/CD Pipeline muss damit umgehen können und es dürfen keine festen Abhängigkeiten zu den Tags, sowohl für das Deployment als auch für das Rollback, existieren.

Die Immutable-Tags müssen nicht immer verwendet werden. In der Praxis strebt man häufig eine Balance zwischen den beiden Varianten an, mit dem Ziel, hohe Geschwindigkeit und Stabilität der Release-Kette zu erhalten. In einer gewöhnlichen CI/CD-Pipeline mit Entwicklungs-, Test- und Produktionsumgebung werden Immutable-Tags vorerst in Test oder Produktion verwendet, was die Stabilität der Deployments erhöht.

Um die Geschwindigkeit bei der Entwicklung zu erhalten und Code-Änderungen möglichst oft und schnell zu integrieren, können latest oder andere veränderbare Image-Tags verwendet werden. Mit zwei dedizierten ECR Repositories kann diese Strategie umgesetzt werden, wobei die CI/CD Pipeline das Verschieben und Taggen der Images zwischen den Umgebungen übernimmt.

* Alexander Melnyk ist Senior Specialist Solutions Architect bei AWS.

(ID:47364518)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/80/dc/80dc01258b6dda1e7b216323d5796051/0118518397.jpeg)

:quality(80)/p7i.vogel.de/wcms/b5/92/b592b98f6fa8f4d5393e7d1f26a9b1ab/0117932513.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/88/af88b8b06a9613b86559b6999ef4ed8a/0118097195.jpeg)

:quality(80)/p7i.vogel.de/wcms/8e/b3/8eb34e2abe20465041e396063e8d39b5/0118088468.jpeg)

:quality(80)/p7i.vogel.de/wcms/d8/59/d859a4bcea4e775772b78767789646e7/0117717484.jpeg)

:quality(80)/p7i.vogel.de/wcms/4a/3d/4a3d398f19b8fa2044a3a9f0081e46f2/0118416942.jpeg)

:quality(80)/p7i.vogel.de/wcms/99/39/9939f3b5fdaae42f3bf4ac2465270f2a/0117791750.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/9d/f19deb033fc3094112887ccba347e548/0118171860.jpeg)

:quality(80)/p7i.vogel.de/wcms/65/3b/653bccb0f4511868163e35e79ef17efe/0118315737.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/dd/97ddc917ccc52db20fcb3cbdebe916f1/0118360337.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/f1/bdf1217cc5885d60e2eac54ad9a69e26/0117073864.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/5b/85/5b853b09ae4f974cb97b58e5cb8e759b/0118249571.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/65/68/656863dbcf3d9/logo-devops-windhoff-group.png)

:quality(80)/p7i.vogel.de/wcms/3a/33/3a3346373865b667318d79148a379999/0115700332.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/86/3a861660380c36be8f5c30437efc7f0c/0115482665.jpeg)