Die Grenzen des IoT mit der Blockchain überwinden Die Blockchain als Bindeglied zwischen IoT, Datenschutz und Cybersicherheit

Das Internet der Dinge (IoT) hat sich in Fertigung und Automatisierung längst durchgesetzt. Trotzdem kämpfen viele Betriebe noch mit Kinderkrankheiten. Dabei lassen sich die meisten davon vermeiden – mit einer dezentralen Architektur oder konkreter: mit Hilfe der Blockchain-Technik.

Deutschland fährt zunehmend elektrisch – und damit den anderen europäischen Ländern davon. In Westeuropa wurden 2021 über eine Million E-Autos zugelassen, davon fast ein Drittel im Heimatland von BMW, Daimler und VW, so eine aktuelle Studie von Schmidt Automotive Research. Die zeitgemäße Antriebstechnik für Automobile hat ein Pendant in neuen Fertigungsmethoden.

Vorangetrieben wird die Digitalisierung im Automotive-Bereich vor allem durch das Internet der Dinge. Jeder am Produktionsprozess beteiligte Gegenstand, wie etwa Sensoren und Aktuatoren, kann dabei über ein drahtloses Netz Informationen mit anderen Prozessteilnehmern austauschen. So lassen sich nicht nur intelligente Fertigungsabläufe umsetzen, sondern auch innovative Verbindungen zu Partnern und Kunden herstellen. Beispielsweise erlauben IoT-Systeme den Car-Sharing-Anbietern oder Autoversicherern, die Fahrerinnen und Fahrer besser kennenzulernen. Hilfreich ist auch die Vernetzung von Automobil und Smart Home. Das Heizungsthermostat kann dann zum Beispiel automatisch für eine höhere Raumtemperatur sorgen, sobald das Fahrzeug die Wohnung ansteuert.

Kinderkrankheiten durch zentrale Architektur

Derartige Anwendungen sind heute noch nicht so weit verbreitet. In der Produktionstechnik hingegen wird das IoT langsam, aber sicher zum Mainstream. Allerdings leiden die derzeit eingesetzten Systeme noch unter einer Reihe von Schwachstellen. Eine davon heißt „Single Point of Failure“. Die Folge ist ein kompletter Anwendungs-Crash durch den Ausfall einer wichtigen Komponente. Die Ursache dafür lässt sich auf die zentralisierte Architektur zurückführen.

Die derzeit in Betrieb befindlichen IoT-Systeme sind zum größten Teil so organisiert, dass alle Geräte via Internet mit einer zentralen Cloud-Installation verbunden sind. Fällt ein Gerät aus, bricht häufig die gesamte Anwendung zusammen. Dabei ist oft nicht einmal auf Anhieb ersichtlich, welche Komponente betroffen ist. Darüber hinaus sind zentrale Architekturen auch anfällig für Datenmanipulationen.

Mehr Transparenz und Sicherheit

Die Lösung dieser – und einiger anderer – IoT-Probleme liegt in einem architektonischen Paradigmenwechsel. Die zentralisierte Organisation wird dabei ersetzt durch eine Peer-to-Peer-Kommunikation, bei der die beteiligten Komponenten ihre Transaktionen ohne Dazwischenschalten einer dritten Instanz ausführen.

Eine solche Architektur ist die Blockchain. Als Protokoll der Kryptowährung Bitcoin ist dieser Begriff mittlerweile auch weniger IT-affinen Menschen vertraut. Was die meisten jedoch nicht wissen: Dieses virtuelle Buchhaltungssystem lässt sich grundsätzlich für jede Art von Transaktion einsetzen. Und es bietet eine Reihe von Vorteilen gegenüber zentralen Kontrollsystemen. So ist es deutlich robuster, sorgt für mehr Transparenz und Rückverfolgbarkeit der Vorgänge, verhindert ungewollte Manipulationen der Daten und spart sogar Kosten.

Wie die Blockchain funktioniert

Eine Blockchain ist im Kern eine verteilte Datenbank, die zwei Arten von Einträgen enthält: Transaktionen und Blöcke. Letztere sind wiederum Stapel von Transaktionen, versehen mit einem Zeitstempel und verbunden mit dem jeweils vorangegangenen Block. Weil sich eine Transaktion nachträglich nicht mehr ändern lässt, sind die Daten so gut wie sicher vor Manipulationen. Ein Update ist nur möglich, wenn alle Beteiligten ihr Einverständnis dokumentieren.

Die Berechtigten können auf die Informationen der Blockchain zugreifen. Dabei protokolliert die Technik jede Aktion für alle sichtbar. Beim Anlegen eines neuen Datensatzes („Block“) triggert sie ein kryptografisches Verfahren, aus dem sich ein individueller, komplett anonymisierter „Hash-Wert“ ergibt. Er dient dazu, den jeweiligen Datensatz mit dem nachfolgenden zu verbinden. So entsteht eine lange Kette („Chain“) von miteinander verbundenen Datensätzen.

In einer IoT-Lösung lässt sich die Blockchain nutzen, um die Zustandsdaten der vernetzten Devices permanent zu erfassen und zu verarbeiten. Auf diese Weise werden eventuelle Fehler sofort erkannt und behoben – häufig schon, bevor sie sich negativ auswirken können. Es kommt also kaum zu nennenswerten Ausfällen.

Eine Blockchain-Architektur macht das IoT also effizienter, sicherer, übersichtlicher und am Ende sogar weniger kostspielig: Das Peer-to-Peer-Kommunikationsmodell bewahrt die Unternehmen davor, riesige Datenzentren zu installieren und zu unterhalten sowie Rechen- und Speicherkapazität unter Millionen von Geräten in einem IoT-Netz aufzuteilen.

Technische und strategische Herausforderung

Aber wie lässt sich der dezentrale IoT-Ansatz in der Praxis umsetzen? – Zunächst einmal muss er drei Grundfunktionen bieten. Das sind neben dem Peer-to-Peer-Messaging ein verteiltes File-Sharing und eine autonome Device-Koordination. Alle drei Punkte lassen sich mit der Blockchain-Technik abdecken. Doch eine solche Architektur tatsächlich zu installieren, erfordert technisches und strategisches Know-how.

Beispielsweise geht es beim Thema Sicherheit keineswegs nur darum, sensible Daten vor unberechtigtem Zugriff zu bewahren. In großen IoT-Netzen gilt es vielmehr, ganze Produktionsprozesse vor Manipulationen zu schützen, um einen Totalausfall oder im Extremfall die Gefährdung von Mitarbeiterinnen und Mitarbeitern zu vermeiden.

Sowohl Privacy als auch Security lassen sich in einem IoT-System nur sicherstellen, indem jede einzelne Transaktion überprüft und genehmigt wird. Deshalb muss der Sicherheitsaspekt von Grund auf eingebaut werden – mitsamt automatisierter Überwachung, Authentifikation sowie Datenüberprüfung und -verschlüsselung. Ohne ein solides Security-Design als Basis wächst die Gefahr von Sicherheitslücken mit jedem weiteren Gerät, das in die IoT-Umgebung eingefügt wird.

Orientierungshilfe durch ein Framework

Um eine Standard-basierte, skalierbare und sichere Blockchain-Plattform aufzubauen, empfiehlt sich die Nutzung eines integrierten Frameworks. Es hilft den Systemarchitekten, die Vorteile des IoT-Netzes – wie unter anderem mehr Skalierbarkeit, einfachere Handhabung, hohe Transparenz und ein deutliches Plus an Sicherheit – wirklich auszunutzen.

Ein derartiges Blockchain-IoT-Framework dient dazu, die Integrität der Daten zu sichern, unveränderliche Log-Protokolle zu erstellen, den Zugriff auf Geräte in unterschiedlichen Domains zu ermöglichen sowie die Verbindung zwischen Devices und End-Usern in Echtzeit zu überwachen. Darüber hinaus stellt es ein Anwenderportal bereit, das als Schnittstelle für einen sicheren Login und ein Workload-Management fungiert.

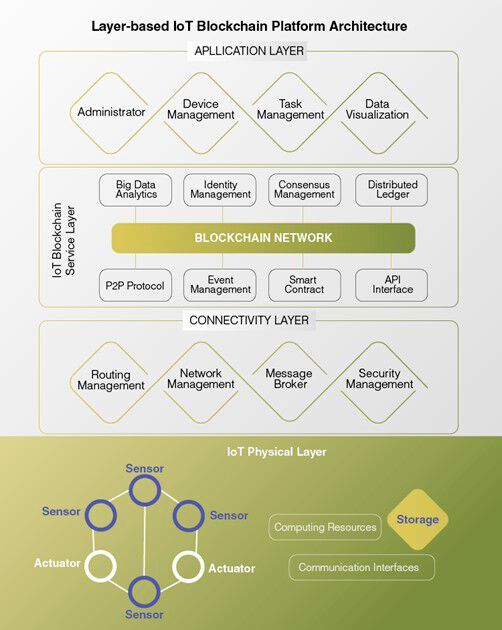

Das Vier-Schichten-Architekturmodell

Am besten ist ein Blockchain-IoT-Framework in voneinander entkoppelten Schichten aufgebaut. So lassen sich die einzelnen Bestandteile ohne allzu großen Aufwand austauschen oder neue Komponenten hinzufügen. In der Praxis hat sich eine vierstufige Architektur bewährt. Sie setzt sich zusammen aus der physischen Basis, der Verbindungsebene, den Blockchain-Services und der Anwendungsschicht.

- Die physische Ebene besteht aus Sensoren und Aktuatoren sowie der IT-Hardware inklusive Rechnerkapazität, Speicher und Kommunikationsschnittstellen.

- Auf der Connectivity-Schicht findet das Routing-Management statt, das den Informationsaustausch zwischen den physischen Devices organisiert. Darüber hinaus sind hier Netz- und Security-Management sowie der Message Broker angesiedelt.

- Der Blockchain Service Layer ist das Kernstück des Frameworks. Er weist alle Softwarefunktionen auf, die für die Transaktionsbuchhaltung notwendig sind – von der Programmierschnittstelle (API-Interface) über das Identitäts-Management, das Konsensverfahren, das Peer-to-Peer-Protokoll und das Ereignis-Management bis zum Distributed Ledger (dem „verteilten Hauptbuch“). Hinzu kommt ein Modul für die Big-Data-Analyse. Dank der Vielzahl von Transaktionsdaten ist die Blockchain auch eine Datenquelle, auf die alle Beteiligten für analytische Zwecke Zugriff haben sollten. Last, but not least ist auf dieser Architekturebene eine Funktion für den externen Ledger-Zugriff vorgesehen. Sie kann von jedem Netz-Peer installiert werden. Dieser „Smart Contract“ definiert unter anderem, welche Ereignisse protokolliert werden sollen.

- Im Application Layer, der obersten Etage des Architekturmodells, wird das gesamte System administriert. Hier gilt es, die Geräte und unterschiedlichen Aufgaben zu managen sowie die Daten visuell darzustellen.

Bindeglied zwischen IoT und Security

Mit dem richtigen Konzept umgesetzt, ist die Blockchain das fehlende Bindeglied zwischen dem Internet der Dinge und dem Bedürfnis der Unternehmen nach Datenschutz sowie Cybersicherheit. Mit ihrer Hilfe lassen sich gewissermaßen unbegrenzt viele vernetzte Geräte koordinieren und kontrollieren, ohne dass die Unternehmen Kompromisse hinsichtlich Vertrauenswürdigkeit und Verlässlichkeit eingehen müssten.

Die verteilte Buchhaltung der Blockchain liefert eine Garantie dafür, dass keine Interessengruppe die alleinige Kontrolle über die IoT-Daten an sich reißt. Sie wehrt Hacker-Angriffe ab, indem sie das IoT-Netz mit einer weiteren Verschlüsselungsebene durchzieht. Sie ermöglicht es, Ereignisse in der Vergangenheit nachzuvollziehen und Sicherheitslücken umgehend zu schließen. Abschließend macht sie einen großen Teil der bisherigen Security-Investitionen überflüssig, indem sie Vertrauen unter den Prozessteilnehmern aufbaut.

Über den Autor: Anurag Bhatia ist Senior Vice President und Head of Europe von Mphasis.

(ID:48234716)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/70/9b701d17f9947da98f7ff66794de1c40/0118171949.jpeg)

:quality(80)/p7i.vogel.de/wcms/1b/90/1b90e93ba52866a4520b86a925993f29/0117406981.jpeg)

:quality(80)/p7i.vogel.de/wcms/20/93/2093605967fba6ca761479c0dcc33573/0117972377.jpeg)

:quality(80)/p7i.vogel.de/wcms/a0/db/a0db295ab12eacca549e71cba078357c/0108524470.jpeg)

:quality(80)/p7i.vogel.de/wcms/53/99/539908c43030c50e7600c7e0f2d86c9b/0118173743.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f8/5ff8b33a74c400cae216d0256d7e6d85/0117562724.jpeg)

:quality(80)/p7i.vogel.de/wcms/92/81/9281ad54c8c529960a82588fbb9b173b/0117742244.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/04/5204001045d6084687e6d1e51b7f6165/0117560791.jpeg)

:quality(80)/p7i.vogel.de/wcms/17/90/17901438b6c69dfea4a601d8666326db/0117815970.jpeg)

:quality(80)/p7i.vogel.de/wcms/00/40/0040c7606199a9462928636e8ae5de2d/0118174634.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/f1/bdf1217cc5885d60e2eac54ad9a69e26/0117073864.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/f7/6d/f76d249a97c8c0a91983ab137df5a078/0117977628.jpeg)

![Die OutSystems Developer School hilft Entwicklerinnen und Entwicklern, in zwei Wochen komplexe reaktive Anwendungen mit der Low-Code-Plattform zu erstellen. (Bild: © Uncle-Ice – stock.adobe.com [KI]) Die OutSystems Developer School hilft Entwicklerinnen und Entwicklern, in zwei Wochen komplexe reaktive Anwendungen mit der Low-Code-Plattform zu erstellen. (Bild: © Uncle-Ice – stock.adobe.com [KI])](https://cdn1.vogel.de/7tR3LrI-ALAZffa7U-K2N7WlUtY=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/0e/66/0e66ec2528b7c4b1e0894d36610667c7/0117996821.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:quality(80)/p7i.vogel.de/wcms/ac/8f/ac8ffd49edeab10c0483e7c4f5cac4eb/0111262704.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/AWIvoz6ZljY_qdWyu0yXN_L1X2U=/392x392/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)