Doppelte App-Absicherung gegen ungewollte Zugriffe, Teil 2 Implementierung der Zwei-Faktor-Authentifizierung

Anbieter zum Thema

Die 2FA verursacht bei der Umsetzung, der Implementierung, einen größeren Aufwand als eine einfache Berechtigungsprüfung. Doch aus Sicherheits- und Compliance-Gründen lohnt sich der Mehraufwand.

Wer eine Zwei-Faktor-Authentifizierung (2FA) umsetzen möchte, muss für beide Faktoren eine entsprechende Logik programmieren und konfigurieren. Auch im laufenden Betrieb ergeben sich für die IT-Administration neue Herausforderungen und Aufgaben.

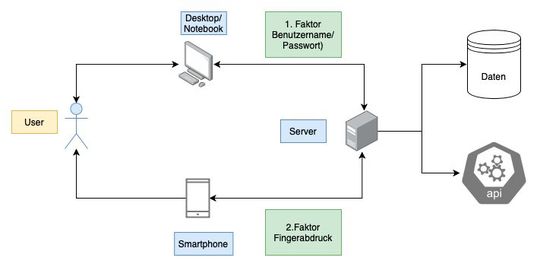

Beide Zugangsfaktoren müssen für die Nutzer eingerichtet und administriert werden. Der Workflow der 2FA ist am Beispiel der Nutzung von Benutzername/ Passwort (Faktor 1) und der Nutzung des Fingerabdrucksensors auf dem Smartphone (Faktor 2) in der Abbildung vorne dargestellt.

Eine vollständige manuelle Implementierung einer 2FA ist aufwändig. Dabei müssen mehrere Probleme gelöst werden:

- Verwaltung der Benutzerkonten

- Implementierung des Workflows, zur Abfrage und Weiterleitung der Daten für die Authentifizierung

- Verifikation der Daten und Abgleich der Berechtigung

- Kommunikation mit der Hardware bei Verwendung von biometrischen Sensoren, wie den Fingerabdrucksensor.

Durch die Nutzung von Komponenten und Services kann dieser Aufwand erheblich verringert werden. Für die Nutzung biometrischer Sensordaten werden sehr häufig mobile Geräte verwendet.

Um diesen Service in der eigenen App zu einzusetzen, muss man auf den Prozess und die Daten zugreifen, welche der Benutzer auf dem mobilen Device für die biometrische Authentifizierung eingerichtet hat. Mit anderen Worten: in der App greift man auf den Service zu, welcher unter iOS bzw. Android konfiguriert wurde. Android und iOS implementieren dazu eigene, unterschiedliche APIs (Programmierschnittstellen).

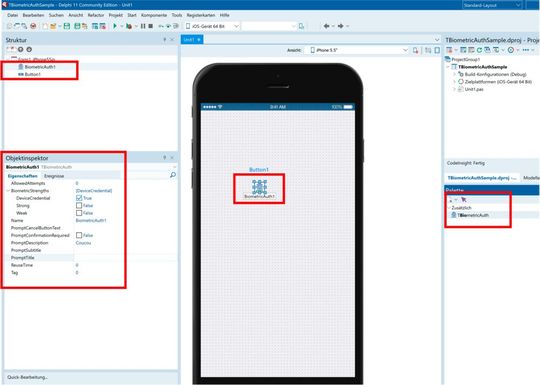

Im Falle einer Entwicklung der mobilen App mit der integrierten Entwicklungsumgebung RAD Studio (Delphi) und dem plattformübergreifenden Grafikframework FireMonkey gibt es für diese Aufgabe eine Komponente, welche den gesamten Zugriff auf die Hardwareinterfaces (API) unabhängig vom Zielsystem erledigt.

Hinweis

RAD Studio ist eine integrierte Entwicklungsumgebung, die es ermöglicht, mit Hilfe des plattformübergreifenden Grafik-Frameworks FireMonkey Apps für die Zielsysteme Windows, macOS, Linux (Desktop) bzw. Android und iOS (Mobile) zu erstellen. Eine Besonderheit ist die Nutzung des grafischen Designers, mit dessen Hilfe das User Interface gestaltet werden kann. Durch den Compiler werden native Apps für die Zielplattform erstellt, welche direkt auf den Devices ausgeführt werden. Programmiert wird mit der Sprache Delphi, einer modernen Variante von Object Pascal.

In diesem Fall reduziert sich der Aufwand für den Entwickler auf folgende Aufgaben:

1. Hinzufügen der Komponente zur Anwendung: Das kann in der Delphi IDE sehr einfach im grafischen Designer erledigt werden, indem die Komponente TBiometricAuth auf ein aktives Formular gezogen wird. Es handelt sich um eine nicht visuelle Komponente, deren Eigenschaften zur Entwurfszeit definiert werden. Zur Laufzeit kann auf die Eigenschaften und die Methoden zugegriffen werden (siehe vorne).

2. Schreiben von Quellcode: Es ist zu definieren, welche Aktionen ausgelöst werden soll, wenn die Authentifizierung erfolgreich vorgenommen werden kann bzw. wenn diese fehlschlägt. Dazu werden von der Komponente TBiometricAuth die beiden Ereignisse AuthenticateFail und AuthenticateSuccess bereitgestellt. Im folgenden Beispiel wird sowohl im positiven als auch im negativen Fall eine Message angezeigt. In der Praxis können diese beiden Ereignisse dann zur Auslösung weiterer Vorgänge führen.

procedure TForm1.BiometricAuth1AuthenticateFail(Sender: TObject;

const FailReason: TBiometricFailReason; const ResultMessage: string);

begin

showmessage('Die Authentifizierung ist fehlgeschlagen.');

end;procedure TForm1.BiometricAuth1AuthenticateSuccess(Sender: TObject);

begin

showmessage('Die Authentifizierung war erfolgreich');

// weitere Methoden auslösen

end;3. Authentifizierung auslösen: Um den Vorgang der Authentifikation auszulösen, verwendet die Komponente das jeweilige API von Android bzw. iOS und nutzt die durch den Anwender eingerichtete Konfiguration. Die aktive Konfiguration entscheidet auch, welcher biometrischer Sensor, d.h. Fingerabdruck oder Gesichtserkennung, verwendet wird. Beispielsweise kann die Authentifikation durch einen Klick auf einen Button ausgelöst werden. Dazu wird lediglich die Methode Authenticate der Komponente aufgerufen:

procedure TForm1.Button1Click(Sender: TObject);

begin

BiometricAuth1.Authenticate;

end;4. Weitere Services der Komponente (Konfiguration): Mit Hilfe der Komponente kann ebenfalls festgestellt werden, ob auf dem Device ein Authentifikation-Service zur Verfügung steht. Dazu kann die Eigenschaft IsSupported ausgewertet werden. Ist der Service verfügbar, dann ist der Wert true, im anderen Fall ist er false. Ebenso kann die Empfindlichkeit/ Genauigkeit des verwendeten biometrischen Sensors über die Komponente mit Hilfe der Eigenschaft BiometricStrenght eingestellt werden. Wir haben hier die Wahl zwischen den aktiven Einstellungen des Gerätes, einer strengen oder einer weniger strengen Prüfung (siehe dazu obige Anmerkungen zur Fehlerrate).

Mit Hilfe der Komponente können eigene Apps für Android und iOS die Authentifikation mittels biometrischer Sensoren, d.h. Fingerabdruck oder Gesichtserkennung, einfach integrieren. Die aktive Nutzung von biometrischen Sensordaten kann beispielsweise Bestandteil einer 2FA sein und damit die Zugangssicherheit zu Daten uns Services wesentlich erhöhen.

Hinweis: Ein Beispiel zur Nutzung von biometrischen Sensoren in RAD Studio (Delphi) findet sich beispielsweise in einem Repository bei GitHub.

Fazit

Insgesamt ist die Authentifizierung ein wesentlicher Bestandteil der Informationssicherheit und ein unverzichtbares Element, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und Ressourcen in einer Softwareumgebung zu gewährleisten. Heutzutage wird die Zwei-Faktor-Authentifizierung sehr häufig angewendet.

Man hat dabei die Wahl zwischen verschiedenen biometrischen Faktoren, wie beispielsweise das Fingerabdruckverfahren. Die Ansteuerung des Sensors, die Datenauswertung und die Verifikation komplett eigenständig zu implementieren ist sehr aufwändig. Nützlich ist der Einsatz von fertigen Komponenten, welche diesen Prozess bei der Implementierung von Apps deutlich vereinfachen und beschleunigen.

(ID:49727321)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/80/dc/80dc01258b6dda1e7b216323d5796051/0118518397.jpeg)

:quality(80)/p7i.vogel.de/wcms/b5/92/b592b98f6fa8f4d5393e7d1f26a9b1ab/0117932513.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/88/af88b8b06a9613b86559b6999ef4ed8a/0118097195.jpeg)

:quality(80)/p7i.vogel.de/wcms/8e/b3/8eb34e2abe20465041e396063e8d39b5/0118088468.jpeg)

:quality(80)/p7i.vogel.de/wcms/d8/59/d859a4bcea4e775772b78767789646e7/0117717484.jpeg)

:quality(80)/p7i.vogel.de/wcms/4a/3d/4a3d398f19b8fa2044a3a9f0081e46f2/0118416942.jpeg)

:quality(80)/p7i.vogel.de/wcms/99/39/9939f3b5fdaae42f3bf4ac2465270f2a/0117791750.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/9d/f19deb033fc3094112887ccba347e548/0118171860.jpeg)

:quality(80)/p7i.vogel.de/wcms/65/3b/653bccb0f4511868163e35e79ef17efe/0118315737.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/dd/97ddc917ccc52db20fcb3cbdebe916f1/0118360337.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/f1/bdf1217cc5885d60e2eac54ad9a69e26/0117073864.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/5b/85/5b853b09ae4f974cb97b58e5cb8e759b/0118249571.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/65/68/656863dbcf3d9/logo-devops-windhoff-group.png)

:quality(80)/p7i.vogel.de/wcms/57/f7/57f740b23068142dfe02ae81bfc6566e/0114347238.jpeg)

:quality(80)/p7i.vogel.de/wcms/49/36/4936bc8de8789794b33e82e4eb588b4c/0112869488.jpeg)