Jan Wildeboer: „Sicherheit und Standardisierung zusammen umsetzen“ Eine Vertrauenskette für Software von Red Hat

Anbieter zum Thema

Immer mehr Unternehmen weltweit nutzen in der einen oder anderen Form Open-Source-Software. Nur in den sicherheitstechnisch besonders sensiblen Branchen klemmt es noch. Mit seiner „Trusted Software Supply Chain“ will Red Hat dies nun ändern.

Je deutlicher Open-Source-Software in vielen Bereichen von Wirtschaft und Gesellschaft zum Mainstream wird, desto mehr werden die konkreten Softwarepakete auch attraktiv für Kriminelle. Das erfordert engagierte Gegenmaßnahmen.

Denn wie es Jan Wildeboer, Software-Frontmann („Evangelist“) bei Red Hat EMEA bei einem Presse-Briefing formuliert: „Wir bei Red Hat wissen zwar, dass wir sichere Software anbieten, aber für besonders sensible Branchen wie die Finanzwirtschaft oder die Flugzeug- oder Autobauer muss eben bei jeder Codezeile klar sein, wann sie von wem geschrieben worden ist.“

Sensible Branchen durch Open-Source erschließen

Dass die „Leute mit dem roten Hut“ diese sensiblen Branchen zusätzlich zu dem mittlerweile Erreichten auch noch „erobern“ wollen, zeigt sich nicht zuletzt an der „Trusted Software Supply Chain“, einem Software- und Service-Konzept, das gerade auf dem Red Hat Summit 2023 in Boston vorgestellt wurde und jetzt sukzessive ausgerollt wird. Bis Ende des Jahres sollen alle Komponenten für die Kunden verfügbar sein.

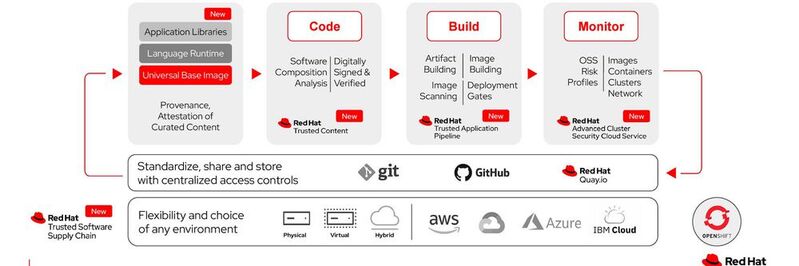

Bei dem Produktangebot handelt es sich um einen „Cloud-Service, der die einzelnen Teile der Red Hat-Infrastruktur-Software in jeder Phase des Software-Entwicklungs-Zyklus mit einer Sicherheitsschiene versieht“ so der Originalton Red Hat.

Sowohl einzelne Code-Segmente als auch Applikationen auf der Cloud-Ebene wie Container-Mechanismen sind digital zertifiziert und können nur mit entsprechenden Zugangscodes benutzt werden. Diese Zugangsmechanismen sind im physischen Umfeld ebenso wie im virtuellen und im hybriden Umfeld notwendig und sie sind in vielen der heute gängigen Cloud-Umgebungen (AWS, Google, MS Azure oder IBM Cloud) verwendbar.

Trusted Content und Trusted Application Pipeline

Zu den einzelnen Komponenten: In wenigen Wochen als produktiv einsetzbare Betaversion verfügbar ist „Trusted Content“. Die Grundlage dieser Komponente bildet sicherheitsoptimierte Systemsoftware mit Tausenden von vertrauenswürdigen Paketen, die allein schon in „Red Hat Enterprise Linux“ (RHEL)zu finden ist sowie in den Ökosystemen Java, Node und Python.

Eine weitere Komponente, nämlich die „Trusted Application Pipeline“, ist schon jetzt als produktiv einsetzbare Betaversion erhältlich und hat ihre Basis in der Vorarbeit von Red Hat bei der Entwicklung, Einführung und Wartung von „Sigstore“, einem frei verfügbaren Standard für sicheres Signieren in der Cloud, sowie in den schon bisher bereitgestellten Teilen der gemeinsamen Sicherheitsinfrastruktur für viele Upstream-Communitys.

Die Trusted Application Pipeline bietet einen sicherheitsorientierten Continuous-Integration/Continuous-Delivery-Service (CI/CD), der die Übernahme der Prozesse, Technologien und Fachkenntnisse vereinfachen soll, die Red Hat für die Erstellung von Produktionssoftware einsetzt. Anwendungen können effizienter erstellt und einfacher in Linux-Container integriert und dann mit nur wenigen Klicks auf „Red Hat Openshift“ oder anderen Kubernetes-Plattformen bereitgestellt werden. Zuvor war dies häufig ein weitgehend manueller Prozess, bei dem Hunderte von Zeilen Automatisierungscode für die Erstellung, das Testen und die Bereitstellung von containerisierten Anwendungen erforderlich waren.

Derartige 'Handarbeit' birgt das Potenzial für Reibungsverluste und menschliche Fehler, was neue Risikopunkte mit sich bringt und die Gesamtgeschwindigkeit verlangsamt. Mit der Komponente „Trusted Application Pipeline“ können Red Hat-Kunden Git-Repositorys importieren und container-native kontinuierliche Build-, Test- und Deployment-Pipelines über einen Cloud-Service in nur wenigen Schritten konfigurieren.

Des Weiteren lassen sich Quellcode und transitive Abhängigkeiten untersuchen sowie eine Software-Stückliste (Software Bills of Materials alias SBOM) innerhalb von Build-Prozessen automatisch erzeugen. Und nicht zuletzt können Container-Images über eine Policy-Engine für Freigabekriterien, die die Konsistenz mit Branchen-Frameworks wie Supply Chain Levels for Software Artifacts (SLSA) bestätigt, überprüft werden. Alles in allem verbessern die Software und die Services, die im Rahmen der Trusted Software Supply Chain bereitgestellt werden, die Immunität eines Unternehmens gegenüber Schwachstellen im gesamten Lebenszyklus der modernen Software-Entwicklung.

„Linux eignet sich als Fahrzeug-Betriebssystem“

Das Sicherheitsangebot durch die beschriebene Software-Vertrauenskette ist imposant.Gleichwohl ist es klar, dass die „freiheitlich-demokratische Philosophie“ von quelloffener Software und die „penible buchhalterische Verwaltung von Codesegmenten, Applikationen und Cloud-Strukturen“ – wenn man das einmal so zugespitzt formulieren darf – nicht unbedingt und von vornherein seelenverwandt sind.

„Wie man die Security Chain zum Beispiel in Github abbildet oder auch wie man die Vertrauenskette überhaupt in den CI /CD-Prozess abbildet, das erforderte viel Überlegung“, überlegt denn auch Wildeboer auf dem Presse-Briefing. Und man möchte hinzufügen: nicht nur viel Überlegung, sondern mitunter vermutlich auch einige Überwindung.

Aber solche Überwindung ist im doppelten Sinn notwendig, das heißt als „freiheitlich-demokratischer Software-Mensch“ sich selbst überwinden und dann aber auch den Generalverdacht mancher Anwender überwinden, dass Open Source nicht unbedingt sicher ist. „Wir wollen und wir werden sehr zeitnah in sensible Bereiche mit unserer Infrastruktur-Software hineinkommen“, zeigt sich Wildeboer überzeugt, und er nennt ein Beispiel: „Linux eignet sich beispielsweise in jeder Hinsicht als Fahrzeug-Betriebssystem, auch wenn es sich um sensible Teilkomponenten wie etwa das Bremskontrollsystem handelt.“

Mit der beschriebenen Open Source-Software-Vertrauenskette ließen sich, so der „Red Hat-Multiplikator“ Wildeboer, gerade im Automobilherstellungsbereich Sicherheit und Standardisierung gemeinsam umsetzen. Eine solche Standardisierung sei für die Automobilhersteller rein kostenmäßig alternativlos, sie könnten nicht auf ewig unzählige verschiedene Softwaresysteme (manchmal seien es fast 100 verschiedene Systeme) entwickeln und warten. „Open Source ändert die Prozesse, wie man Software entwickelt“, ist sich Wildeboer sicher.

„Buchhaltung ohne Blockchain funktioniert besser“

Eine Anmerkung zum Schluss: Angesichts der vielen Protokoll- und Kontroll-Aufgaben innerhalb der Software-Vertrauenskette liegt die Frage nahe, ob man die damit verbundene „Buchhaltung“ nicht einer Blockchain überträgt, sozusagen der demokratische Open-Source-Gedanke unter dezentraler Buchhaltung. Red Hat-Evangelist Wildeboer zeigt sich bei dieser Journalisten-Frage eher skeptisch: „Ohne Blockchain geht das schlicht besser“, meinte er.

Und er fügte ein wenig ketzerisch hinzu: Wenn es um nachträgliche Änderungen in der Blockchain gehe, und die kämen durchaus vor, sei es sehr schnell zu Ende mit dem hochgepriesenen „dezentralen Konzept“ der Blockchain. Dann kämen die „permission blockchains“ zum Zuge, und die seien letztlich purer Zentralismus, nach dem Motto: „Nur wir können das“.

(ID:49533252)

:quality(80)/p7i.vogel.de/wcms/c8/6b/c86bfadc9400e3859e5a8173b99872db/0114956871.jpeg)

:quality(80)/p7i.vogel.de/wcms/82/e2/82e20061fab6f1fc0561f023c6bfd2cc/0114109627.jpeg)

:quality(80)/p7i.vogel.de/wcms/5f/f4/5ff47683e4bc8de6cf2d484e627c58f2/0107845613.jpeg)

:quality(80)/p7i.vogel.de/wcms/55/d8/55d8de7a538dd09179a73c8038cf4147/0107796204.jpeg)

:quality(80)/p7i.vogel.de/wcms/80/dc/80dc01258b6dda1e7b216323d5796051/0118518397.jpeg)

:quality(80)/p7i.vogel.de/wcms/b5/92/b592b98f6fa8f4d5393e7d1f26a9b1ab/0117932513.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/88/af88b8b06a9613b86559b6999ef4ed8a/0118097195.jpeg)

:quality(80)/p7i.vogel.de/wcms/8e/b3/8eb34e2abe20465041e396063e8d39b5/0118088468.jpeg)

:quality(80)/p7i.vogel.de/wcms/d8/59/d859a4bcea4e775772b78767789646e7/0117717484.jpeg)

:quality(80)/p7i.vogel.de/wcms/4a/3d/4a3d398f19b8fa2044a3a9f0081e46f2/0118416942.jpeg)

:quality(80)/p7i.vogel.de/wcms/99/39/9939f3b5fdaae42f3bf4ac2465270f2a/0117791750.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/9d/f19deb033fc3094112887ccba347e548/0118171860.jpeg)

:quality(80)/p7i.vogel.de/wcms/65/3b/653bccb0f4511868163e35e79ef17efe/0118315737.jpeg)

:quality(80)/p7i.vogel.de/wcms/97/dd/97ddc917ccc52db20fcb3cbdebe916f1/0118360337.jpeg)

:quality(80)/p7i.vogel.de/wcms/bd/f1/bdf1217cc5885d60e2eac54ad9a69e26/0117073864.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/d1/9cd11868f7678b81932032a894bcd81a/0117948576.jpeg)

:quality(80)/p7i.vogel.de/wcms/5b/85/5b853b09ae4f974cb97b58e5cb8e759b/0118249571.jpeg)

![Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com) Mithilfe eines anderen Konsensverfahrens, Hashgraph, ließe sich eine Menge CO2 bei der Berechnung von Kryptowährungen sparen. (Bild: Benjamin ['O°] Zweig - stock.adobe.com)](https://cdn1.vogel.de/annR7MKBLjg3UGu-x3l6Nvb7-fI=/288x162/smart/filters:format(jpg):quality(80)/p7i.vogel.de/wcms/4e/40/4e40e5356b18ebce4656f2a51e65c815/0116079923.jpeg)

:quality(80)/p7i.vogel.de/wcms/01/d0/01d02743d019010886e4fe0d47222d72/0115628204.jpeg)

:quality(80)/p7i.vogel.de/wcms/7a/59/7a595755b165e6d0939b52bc4bb82e9d/0113646230.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/18/be18ae4c02dbf9aa47e97decf9b84ea4/0118091847.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/ba/afba059e1e635289905bc63ce8cc4579/0117149678.jpeg)

:quality(80)/p7i.vogel.de/wcms/79/8a/798ac0bb2a4e3a384a3c7634dc919ceb/0117709235.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/83/ef83b21f59d76ece1f76070d93e9bd6b/0116763715.jpeg)

:quality(80)/p7i.vogel.de/wcms/c2/21/c2213857722c33ef3d02db0acf33abc0/0112236476.jpeg)

:quality(80)/p7i.vogel.de/wcms/a9/6d/a96d15ff02a35fc84a9b65702395aa6b/0110694349.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/c1/cec146c6f112e79b71c56d37ee27145e/0105884802.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/65/68/656863dbcf3d9/logo-devops-windhoff-group.png)

:quality(80)/p7i.vogel.de/wcms/cd/38/cd38f1e7720ea9b70b887fba9a7fc539/0116128257.jpeg)

:quality(80)/p7i.vogel.de/wcms/b1/e3/b1e3098b0b52ddd8001f939f8ad829ca/0113676942.jpeg)